いずれのインシデントも、医療機関から受けとった患者氏名、施設名、検査データといった患者情報、製造情報といった営業機密データなど、社外で漏洩されてはいけない「機密データ」が、いとも簡単に流出されてしまったケースでした。双方とも、元従業員は、重大な不正行為が発覚したため、不正競争防止法違反の疑いで、逮捕、書類送検されています。サイバーセキュリティ対策をはじめ、標的型攻撃対策、メールセキュリティ、ランサムウェア対策など、各企業での情報漏洩対策において、コスト、時間をかけて対応しているにもかかわらず、このような情報漏洩インシデントが多発するのは何故なのでしょうか。

悪意ある不正アクセスが年々増加し、かつ巧妙化していますが、機密情報漏洩インシデントの多くは、悪意ある不正アクセスや標的型攻撃といった外部からだけでなく、上記のような、内部関係者による情報漏洩が顕著となっており、退職者による機密情報の持ち出しや従業員による不注意の情報漏洩、規則違反など、企業や組織による内部不正が多発しています。

外部からの不正アクセスに対して、多くの企業はファイアウォールやアンチウィルス、暗号化などの対策を行ってきましたが、最近になり、ようやく内部の脅威防止への関心が高まっています。一般的な内部対策として、DLP、E-DRM、VDIなどの対策を実施している企業が多いと言われていますが、実際、効率よく運用されている企業はどれくらいおられるのでしょうか。おそらく、ごく少数の企業しか実施されていないことでしょう。

一般的な情報流出防止ソリューションとして、DLP(Data Leak Prevention)がありますが、分離された環境では、ネットワークやコンテンツ、デバイスを制御するために数多くのルールが必要となり、予測できない経路により、情報流出が発生するリスクがあります。

また、サーバーで一元管理する情報流出防止ソリューションとして、VDI(Virtual Desktop Infrastructure)の場合、高価で、新規にシステムを導入する必要があるため、ユーザーや管理者に対してレクチャーが必要となることや、オフライン環境において、サーバーに接続されていないPCでの業務が難しくなるので、外勤、または在宅勤務時での業務が不安定になるといったデメリットが起こりやすくなります。

もうログ管理だけでは不十分?抑止ではなく禁止!

機密データ漏洩の抑止策として、デバイス制御やIT資産管理製品の多くが、クライアントPCによるユーザーのファイル操作(ファイル作成、ファイルコピー、ファイル削除など)をログとして管理し、「どのPCで」、「いつ」、「誰が」、「何を」、「どの経路で」など膨大なデータとして、詳細に記録し、監査等で必要な情報を抽出することで、情報漏洩事故を抑止する対応策が一般的かと思われます。

独立行政法人情報処理推進機構が実施した「企業における情報システムのログ管理に関する実態調査」に関する報告書によると、内部不正によるログ管理の要件は下記にて記載されています。

・不審な操作の記録

・データのコピー&ペーストの記録

・外部媒体(USB デバイス等)へのデータ持ち出し記録

・インターネット(メール、オンラインストレージ等)へのデータの転送記録

いずれも記録として事後の抑止策として活用するケースが多いが、日々の多忙な業務の中で、ログ管理を適切に行っている企業はどれほどあるのでしょうか?

出典:独立行政法人情報処理推進機構(IPA)

ログを取得することで、情報漏洩を抑止するのではなく、コピーなど持ち出し自体を禁止にする。

このようなセキュリティソリューションとして、セキュリティエリアとして設定されたサーバーにあるファイルに対し、編集、上書きが可能、コピー、印刷、画面キャプチャ、ネットワーク転送などのポリシーを制御し、情報流出を防止する必要がありますが、社内のサーバー・クライアント端末のファイル持ち出し制御機能でサーバーにある機密データを保護する「Secudrive File Server」を既存のシステム環境にて導入することで、実現できます。

各クライアントPCにおいて、下記4点のユーザー権限を管理することで、機密データの漏洩を防ぎます。

●ファイル、およびクリップボードコピー防止

セキュリティフォルダに保存されたファイルをコピー・ペースト、別名で保存、また、未登録のUSBデバイスに保存したり、ファイル内のテキストをクリップボードにコピーして、流出することを防止します。

●印刷制御

セキュリティフォルダに保存されたファイルの印刷機能を制御し、印刷禁止、また、印刷時に透かしを強制的に出力することができます。

●キャプチャ制御

セキュリティフォルダに保存されたファイルの画面キャプチャを防止します。画面キャプチャの際に警告画面を表示し、PrintScreenキーの使用を禁止します。

●ネットワーク転送制御

ウェブメール(Gmail)、メールクライアント(Outlook)、メッセンジャー(Skype)、クラウドストレージ(Dropbox)を経由して、ファイルが流出することを防止します。

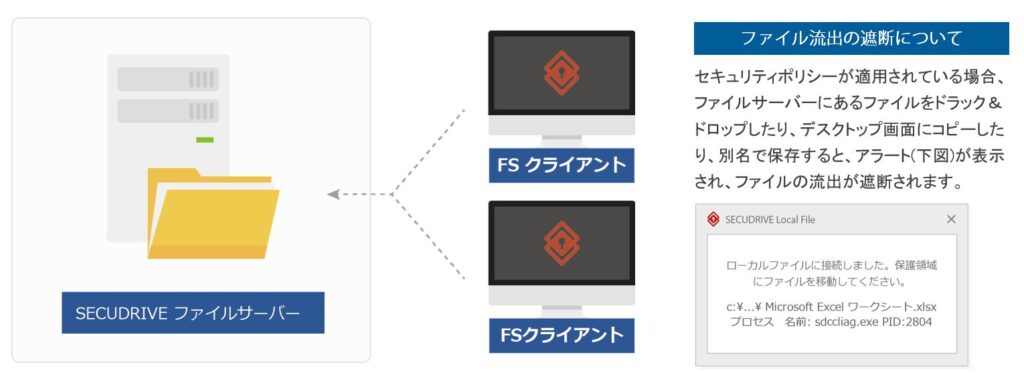

セキュリティ領域となるフォルダ内にて、編集、上書きは可能となりますが、コピー、印刷、キャプチャ、ネットワーク転送を制御することで、暗号化やDLP製品のほか、ファイル単位でアクセス許可を制御するEDRMソリューションに比べると、高セキュア、かつ、管理業務が大幅に削減されます。例えば、セキュリティポリシーが適用されている場合、ファイルサーバーにあるファイルを編集することはできますが、ドラック&ドロップしたり、デスクトップ画面にコピーしたり、別名で保存すると、アラート(下図)が表示され、ファイルの流出が遮断されます。

ファイルサーバーやストレージに格納されているファイルに対して、ファイルのコピー、印刷、キャプチャー、ネットワーク転送の制御などの情報漏洩防止(ファイル持ち出し制御)機能を搭載。内部不正による情報漏洩を防止。あわせて、ファイルアクセスログを取得も可能。セキュリティログを監査時に使用することもできます。日々の業務において、手間がかかる「ログ確認」というタスクから解放されます。